- Autora Jason Gerald gerald@how-what-advice.com.

- Public 2024-01-19 22:11.

- Última modificació 2025-01-23 12:08.

Voleu provar la seguretat de la vostra xarxa? Si en el passat necessitàvem un sistema operatiu com Windows o Linux amb una targeta de xarxa sense fils específica per escanejar i piratejar xarxes sense fils, ara només podem utilitzar dispositius Android. Aquesta eina està disponible de forma gratuïta sempre que el vostre dispositiu sigui compatible. Tingueu en compte que piratejar el router sense permís és il·legal. Heu de seguir aquests passos per provar la seguretat de la vostra pròpia xarxa. Vegeu el pas 1 següent per esbrinar com fer-ho.

Pas

Mètode 1 de 2: encaminador WEP

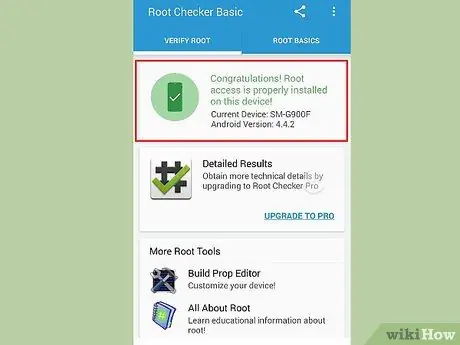

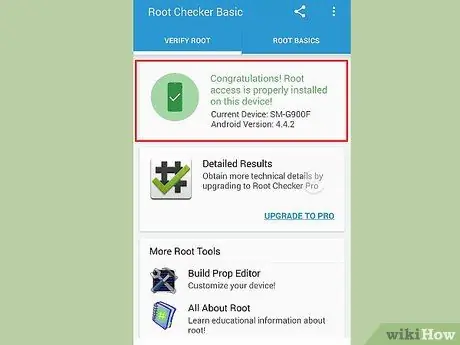

Pas 1. Arrel - és un dispositiu compatible. No tots els telèfons o tauletes Android poden piratejar el PIN de WPS. Aquest dispositiu ha de tenir un chipset sense fils Broadcom bcm4329 o bcm4330 i ha d’estar arrelat. Cyanogen ROM ha demostrat ser el més actualitzat per a això. Alguns dels dispositius que se sap que són compatibles inclouen:

- Nexus 7

- Galaxy S1 / S2 / S3 / S4 / S5

- Galàxia y

- Nexus One

- Desire HD

- Micromax A67

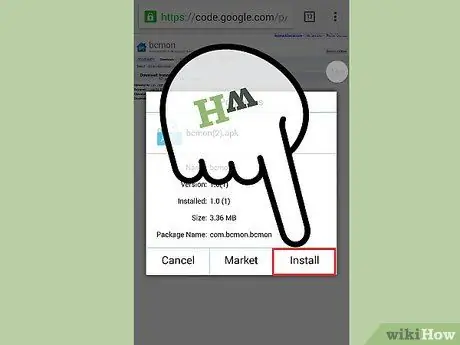

Pas 2. Descarregueu i instal·leu bcmon

Aquesta aplicació habilita el mode Monitor al chipset Broadcom, que és essencial per al pirateig de PIN. El fitxer APK de bcmon està disponible de forma gratuïta a la pàgina bcmon del lloc web de Google Code.

Per instal·lar el fitxer APK, heu de permetre la instal·lació des de fonts desconegudes al menú Seguretat. Consulteu el pas 2 d’aquest article per obtenir més informació

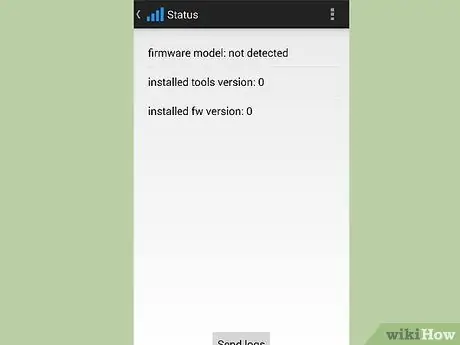

Pas 3. Executeu bcmon

Un cop instal·lat el fitxer APK, executeu l'aplicació. Instal·leu el firmware i els dispositius d’assistència si se us demana. Toqueu l'opció Activa el mode de monitor. Si l'aplicació es bloqueja de sobte, obriu-la i torneu-ho a provar. Si encara falla la tercera vegada, és probable que el vostre dispositiu no sigui compatible.

El vostre dispositiu ha d’estar arrelat per poder executar bcmon

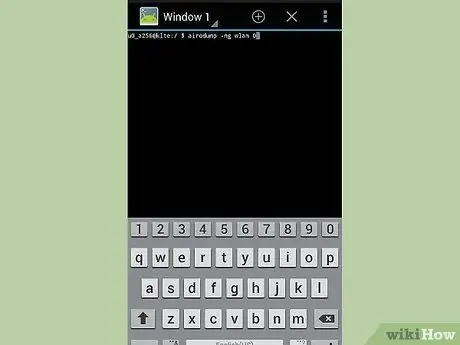

Pas 4. Toqueu Executa el terminal bcmon

Això llançarà un terminal similar a la majoria de terminals Linux. Escriviu airodump-ng i toqueu la tecla "Retorn". Es carregarà l’abocador d’aire i tornareu a l’indicatiu d’ordres de nou. Escriviu airodump-ng wlan0 i toqueu la tecla "Retorn".

Pas 5. Especifiqueu el punt d'accés que voleu piratejar

Veureu una llista dels punts d’accés disponibles. Heu de seleccionar un punt d’accés que utilitzi el xifratge WEP.

Pas 6. Preneu nota de l'adreça MAC que apareix

Aquesta és l'adreça MAC del router. Assegureu-vos d’escriure l’adreça correcta si hi ha diversos enrutadors a la llista. Anoteu aquesta adreça MAC.

Tingueu en compte també el canal del transmissor d’aquest punt d’accés

Pas 7. Comenceu a cercar canals

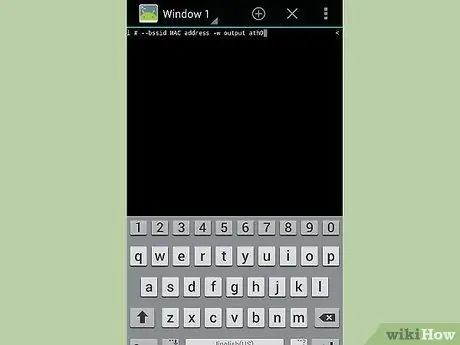

Heu de recopilar informació d’aquest punt d’accés durant diverses hores abans d’intentar trencar la contrasenya. Escriviu airodump-ng -c channel # --bssid adreça MAC -w sortida ath0 i toqueu "Retorn". Airodump començarà a escanejar-se. Podeu deixar que el dispositiu analitzi temporalment la informació. Assegureu-vos de connectar-lo a un carregador perquè no s’acabi la bateria.

- Substituïu el canal # pel número de canal de difusió del punt d'accés (per exemple, 6).

- Substituïu l'adreça MAC per l'adreça MAC del router (per exemple, 00: 0a: 95: 9d: 68: 16).

- Seguiu escanejant fins que arribeu com a mínim a 20.000-30.000 paquets.

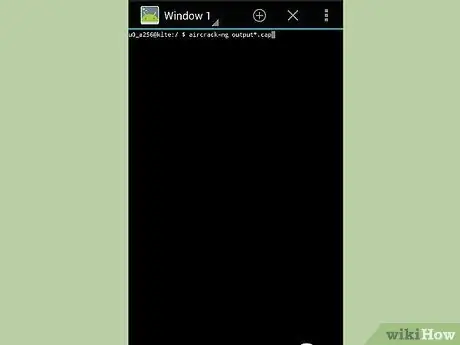

Pas 8. Hack la contrasenya

Un cop tingueu el nombre adequat de paquets, podeu provar de piratejar la contrasenya. Torneu a Terminal i escriviu aircrack-ng output *.cap i toqueu "Retorn".

Pas 9. Escriviu la contrasenya hexadecimal un cop feta

Un cop finalitzat el procés de pirateria (que pot trigar unes quantes hores), la clau es troba. apareix, seguit d'una clau en forma hexadecimal. Assegureu-vos que el valor de probabilitat sigui del 100%. En cas contrari, la clau no funcionarà.

Quan introduïu la clau, introduïu-la sense el signe ":". Per exemple, per a la clau 12: 34: 56: 78: 90, introduïu 1234567890

Mètode 2 de 2: enrutador WPA2 WPS

Pas 1. Arrel - és un dispositiu compatible. No tots els telèfons o tauletes Android poden piratejar el PIN de WPS. Aquest dispositiu ha de tenir un chipset sense fils Broadcom bcm4329 o bcm4330 i ha d’estar arrelat. Cyanogen ROM ha demostrat ser el més actualitzat per a això. Alguns dels dispositius que se sap que són compatibles inclouen:

- Nexus 7

- Galaxy Ace / S1 / S2 / S3

- Nexus One

- Desire HD

Pas 2. Descarregueu i instal·leu bcmon

Aquesta aplicació habilita el mode Monitor al chipset Broadcom, que és essencial per al pirateig de PIN. El fitxer APK de bcmon està disponible de forma gratuïta a la pàgina bcmon del lloc web de Google Code.

Per instal·lar el fitxer APK, heu de permetre la instal·lació des de fonts desconegudes al menú Seguretat. Consulteu el pas 2 d’aquest article per obtenir més informació

Pas 3. Executeu bcmon

Un cop instal·lat el fitxer APK, executeu l'aplicació. Instal·leu el firmware (firmware) i les eines si se us demana. Toqueu l'opció Activa el mode de monitor. Si l'aplicació es bloqueja de sobte, obriu-la i torneu-ho a provar. Si encara falla la tercera vegada, és probable que el vostre dispositiu no sigui compatible.

El vostre dispositiu ha d’estar arrelat per poder executar bcmon

Pas 4. Descarregueu i instal·leu Reaver

Reaver és un programa desenvolupat per piratejar PIN WPS recuperant frases de contrasenya WPA2. El fitxer APK de Reaver es pot descarregar des del fil del desenvolupador al fòrum XDA-Developers.

Pas 5. Executeu Reaver

Toqueu la icona Reaver per a Android a la llista d'aplicacions. Després de confirmar que no el feu servir amb finalitats il·legals, Reaver explorarà els punts d'accés disponibles. Toqueu el punt d'accés que vulgueu piratejar.

- És possible que hàgiu de confirmar el mode de monitor abans de continuar. Bcmon s'obrirà de nou si això passa.

- El punt d'accés que seleccioneu ha de poder acceptar l'autenticació WPS. No tots els routers (routers) poden fer-ho.

Pas 6. Comproveu de nou la configuració del telèfon

En la majoria dels casos podeu deixar la configuració predeterminada. Assegureu-vos que la casella Configuració avançada automàtica estigui marcada.

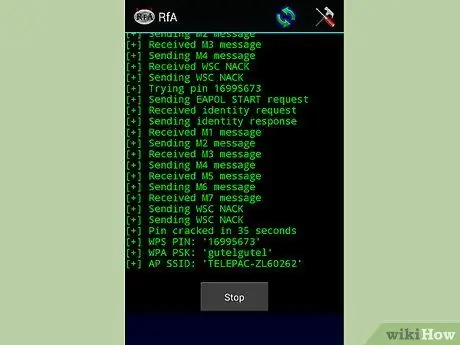

Pas 7. Inicieu el procés de pirateria

Toqueu el botó Inicia atac a la part inferior del menú Configuració de Reaver. El monitor s'obrirà i veureu els resultats del procés en curs.