- Autora Jason Gerald gerald@how-what-advice.com.

- Public 2024-01-02 02:33.

- Última modificació 2025-06-01 06:05.

Us preocupa la seguretat de la vostra xarxa o de la xarxa d'algú altre? Un dels fonaments bàsics de la seguretat de la xarxa és assegurar-se que el vostre enrutador estigui protegit contra els intrusos. Una de les eines bàsiques que es poden utilitzar per protegir-lo és Nmap o Network Mapper. Aquest programa explorarà l'objectiu i informarà dels ports oberts i tancats. Els experts en seguretat de la xarxa utilitzen aquest programa per provar la seguretat de la xarxa. Per aprendre a utilitzar el programa, llegiu aquest article de wikiHow.

Pas

Mètode 1 de 2: utilitzar Zenmap

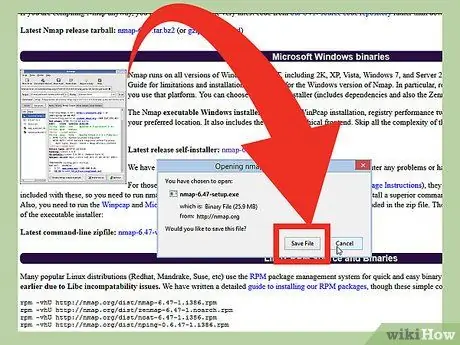

Pas 1. Descarregueu el fitxer d’instal·lació de Nmap

Aquest fitxer (fitxer) es pot obtenir gratuïtament des del lloc web del desenvolupador Nmap. Es recomana descarregar directament el fitxer d’instal·lació de Nmap des del lloc web del desenvolupador per evitar virus o fitxers falsos. El fitxer d’instal·lació Nmap descarregat conté l’aplicació Zenmap. Zenmap és una interfície gràfica per a Nmap que ajuda els usuaris novells a escanejar els seus equips sense haver d'aprendre la línia d'ordres.

El programa Zenmap està disponible per als sistemes operatius Windows, Linux i Mac OS X. Podeu trobar tots els fitxers d’instal·lació de tots els sistemes operatius al lloc web de Nmap

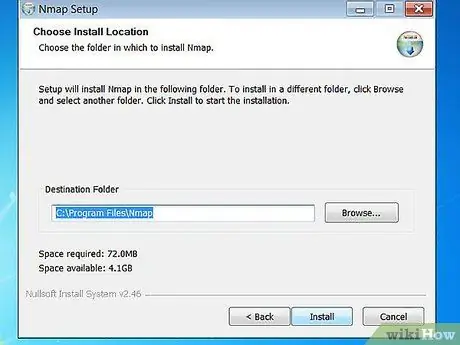

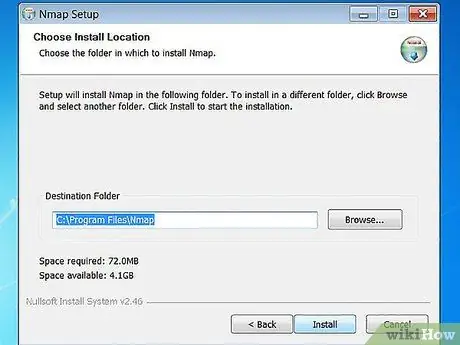

Pas 2. Instal·leu Nmap

Executeu el fitxer d’instal·lació de Nmap un cop descarregat. Se us demanarà que seleccioneu els components del programa que voleu instal·lar. Per maximitzar el rendiment de Nmap, us recomanem que marqueu totes les opcions. Nmap no instal·larà adware ni spyware.

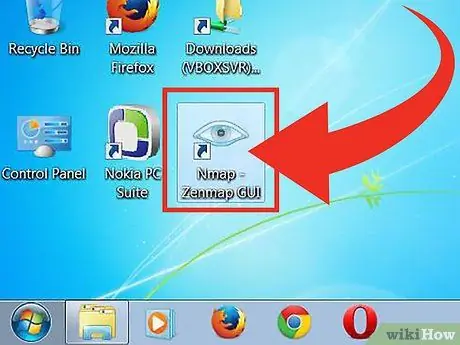

Pas 3. Executeu el programa "Nmap - Zenmap GUI"

Si utilitzeu l’opció predeterminada quan instal·leu Nmap, veureu la icona Nmap a l’escriptori. En cas contrari, busqueu aquesta icona al menú Inici. Obrint Zenmap s'executarà el programa.

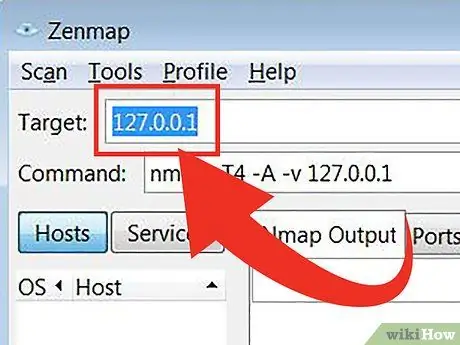

Pas 4. Introduïu l'objectiu que vulgueu escanejar

El programa Zenmap facilita el procés d’escaneig. El primer pas per executar un escaneig és seleccionar un objectiu. Podeu introduir un domini (example.com), una adreça IP (127.0.0.1), una xarxa (192.168.1.0/24) o una combinació d’aquests objectius.

En funció de la intensitat i l'objectiu de l'exploració, executar un escaneig Nmap pot infringir les regles establertes pel vostre proveïdor de serveis d'Internet i us pot causar problemes. Us recomanem que consulteu les lleis locals i els contractes dels proveïdors de serveis d’Internet abans d’executar un escaneig Nmap en objectius originats fora de la vostra xarxa

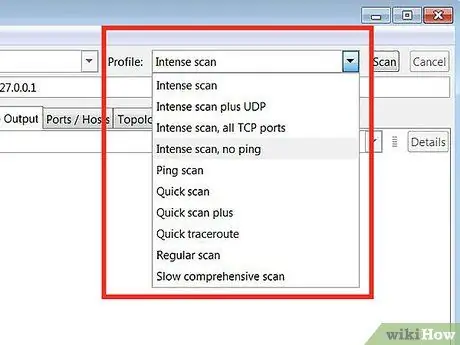

Pas 5. Seleccioneu Perfil

Un perfil és un valor predefinit que conté un conjunt de modificadors que defineixen l'objectiu d'escaneig. Aquesta característica us permet seleccionar ràpidament el tipus d’escaneig sense haver d’introduir un modificador a la línia d’ordres. Trieu un perfil que s'adapti a les vostres necessitats:

- Exploració intensa - Exploracions realitzades a fons. Aquest perfil conté detecció del sistema operatiu (sistema operatiu o SO), detecció de versions, escaneig de scripts (script), traceroute i temps d'escaneig agressiu. Aquesta opció és una exploració que pot interferir amb el sistema i la xarxa.

- Escaneig de ping - Aquest escaneig s’utilitza per detectar si l’objectiu ha entrat a la xarxa (en línia). Aquesta opció no escanejarà cap port.

- Anàlisi ràpida - Aquesta exploració és més ràpida que la normal perquè aquesta opció té un temps d'escaneig agressiu i només analitza els ports seleccionats.

- Exploració regular - Aquesta opció és una exploració Nmap estàndard sense cap modificador. Aquest escaneig retornarà pings i obrirà els ports a l'objectiu.

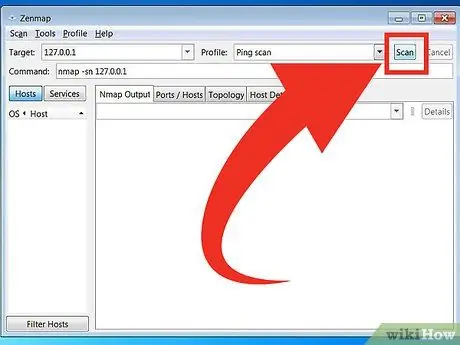

Pas 6. Feu clic a Escaneja per començar a escanejar

Els resultats de l’escaneig es mostraran en temps real a la pestanya Sortida Nmap. La durada de l'escaneig varia en funció del perfil d'escaneig seleccionat, la distància entre l'ordinador i l'objectiu i la configuració de xarxa de destinació.

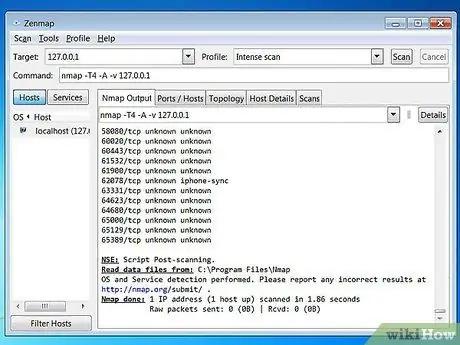

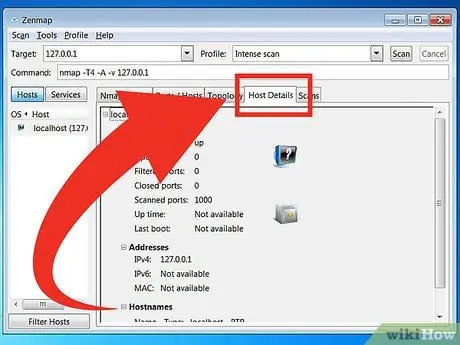

Pas 7. Vegeu els resultats de l'escaneig

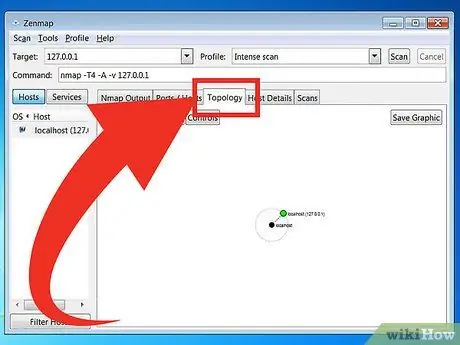

Topologia - Aquesta pestanya mostra el traçat de l'exploració que heu realitzat. Podeu veure quants salts (una part del camí que es troba entre l’origen i la destinació de les dades) que travessen les dades per arribar a l’objectiu.

Detalls de l’amfitrió - Aquesta pestanya mostra un resum de les dades obtingudes de l'escaneig de destinació, com ara el nombre de ports, l'adreça IP, el nom d'amfitrió (nom d'amfitrió), el sistema operatiu i altres.

Exploracions - Aquesta pestanya emmagatzema totes les ordres (ordres) activades a l'exploració anterior. Les pestanyes us permeten tornar a explorar objectius ràpidament amb un conjunt de paràmetres específics.

Mètode 2 de 2: utilitzar la línia d'ordres

Pas 1. Instal·leu Nmap

Abans d’utilitzar Nmap, primer heu d’instal·lar-lo per poder-lo executar des de la línia d’ordres del sistema operatiu. El programa Nmap és de mida petita i es pot obtenir gratuïtament als desenvolupadors de Nmap. Seguiu les instruccions següents per instal·lar Nmap al vostre sistema operatiu:

-

Linux - Descarregueu i instal·leu Nmap des del vostre repositori. Nmap està disponible a la majoria de repositoris principals de Linux. Introduïu l'ordre següent basada en la distribució de Linux que tingueu:

Executeu un pas simple d'escaneig Nmap 8: Bullet1 - Per a Red Hat, Fedora i SUSE

- (64 bits)

- Per a Debian i Ubuntu

rpm -vhU

(32 bits) O

rpm -vhU

sudo apt-get install nmap

Per a Windows - Instal·leu el fitxer d’instal·lació de Nmap. Aquest fitxer es pot obtenir gratuïtament des del lloc web per a desenvolupadors Nmap. Es recomana descarregar directament el fitxer d’instal·lació de Nmap des del lloc web del desenvolupador per evitar virus o fitxers falsos. L'ús del fitxer d'instal·lació Nmap us permet instal·lar ràpidament l'eina de línia d'ordres Nmap sense haver d'extreure els fitxers a la carpeta adequada.

Si no voleu la interfície gràfica de Zenmap, podeu desmarcar el procés d’instal·lació de Nmap

Per a Mac OS X - Descarregueu el fitxer d'imatge de disc (un fitxer d'ordinador que té el contingut i l'estructura d'un volum de disc) Nmap. Aquest fitxer es pot obtenir gratuïtament des del lloc web per a desenvolupadors Nmap. Es recomana descarregar directament el fitxer d’instal·lació de Nmap des del lloc web del desenvolupador per evitar virus o fitxers falsos. Utilitzeu els fitxers d’instal·lació continguts al fitxer d’imatges de disc per instal·lar Nmap a l’ordinador. Nmap requereix OS X versió 10, 6 o posterior.

Pas 2. Obriu la línia d'ordres

L'ordre Nmap s'executa des de la línia d'ordres i els resultats de l'escaneig es mostren a sota de l'ordre. Podeu utilitzar variables per modificar l'exploració. Podeu executar una exploració des de qualsevol carpeta de la línia d'ordres.

-

Per a Linux - Obriu el Terminal si utilitzeu la GUI per a la vostra distribució Linux. La ubicació del terminal varia segons el tipus de distribució de Linux.

Executeu un pas simple d'escaneig Nmap 9: Bullet1 -

Per a Windows - Podeu obrir una finestra del símbol del sistema prement la tecla Windows + R i introduïu "cmd" al camp Executa. Els usuaris del Windows 8 poden prémer la tecla Windows + X i seleccionar Símbol del sistema al menú. Podeu executar una exploració Nmap des de qualsevol carpeta.

Executeu un simple pas NMap Scan 9: Bullet2 -

Per a Mac OS X - Obriu l'aplicació Terminal que es troba al subdirectori de la utilitat de la carpeta Aplicacions.

Executeu un pas simple d'escaneig Nmap 9: Bullet3

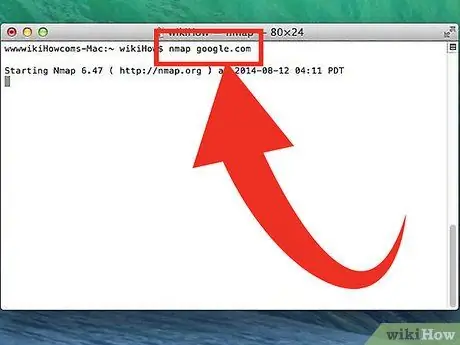

Pas 3. Executeu una exploració al port de destinació

Per executar una exploració bàsica, escriviu

nmap

. Això farà ping a l'objectiu i escanejarà el port. Aquesta exploració és fàcil de detectar. El resultat de l'escaneig es mostrarà a la pantalla. És possible que hàgiu de moure la finestra cap amunt per veure l’escaneig sencer.

En funció de la intensitat i l'objectiu de l'exploració, executar un escaneig Nmap pot infringir les regles establertes pel vostre proveïdor de serveis d'Internet i us pot causar problemes. Us recomanem que consulteu la normativa local i el contracte del proveïdor de serveis d’Internet que utilitzeu abans d’executar un escaneig Nmap en objectius originats fora de la vostra xarxa

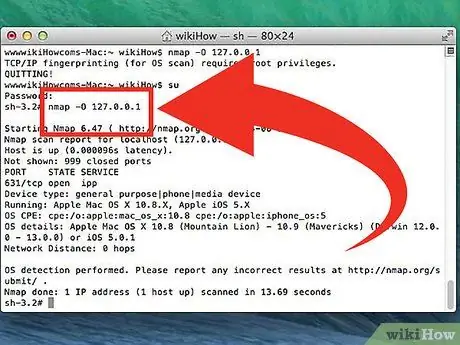

Pas 4. Executeu l'escaneig modificat

Podeu utilitzar variables d'ordre per canviar els paràmetres d'escaneig de manera que els resultats de la cerca tinguin més o menys informació. El canvi de la variable d’escaneig canviarà el nivell d’interferència generat per l’escaneig. Podeu afegir diverses variables posant un espai entre cada variable. La variable es posa davant l'objectiu:

nmap

- - sS - Es tracta d’una exploració SYN realitzada en silenci. Aquesta exploració és més difícil de detectar que una exploració estàndard. No obstant això, l’escaneig trigarà més. Molts tallafocs moderns poden detectar exploracions "-sS".

- - sn - Es tracta d’una exploració de ping. Aquesta exploració desactivarà l'exploració de ports i només comprovarà si hi ha amfitrions connectats a la xarxa.

- - O - Es tracta d’un escaneig del sistema operatiu. Aquesta exploració intentarà determinar el sistema operatiu objectiu.

- - A - Aquesta variable activa diversos exploracions d'ús comú: detecció de sistemes operatius, detecció de versions, exploració de scripts i traceroute.

- - F - Aquesta exploració activa el mode ràpid i redueix el nombre de ports escanejats.

- - v - Aquest escaneig mostrarà més informació als resultats de la cerca perquè els pugueu entendre més fàcilment.

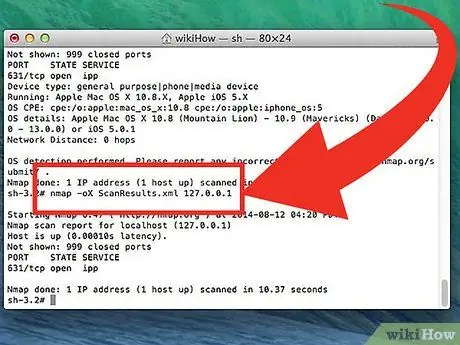

Pas 5. Converteix els resultats de l'escaneig en un fitxer XML

Podeu convertir els resultats de l'escaneig en un fitxer XML perquè pugueu visualitzar-los fàcilment en qualsevol navegador. Per fer-ho, heu d’utilitzar la variable - oX i també especifiqueu el nom del fitxer XML. El següent és un exemple de l'ordre que s'utilitza per convertir els resultats de l'escaneig a un fitxer XML:

nmap -oX Search Result.xml

El fitxer XML es desarà a la carpeta on heu desat el fitxer de treball

Consells

- Si l'objectiu no respon, proveu d'afegir "-P0" a l'exploració. Això obligarà Nmap a començar a escanejar fins i tot si el programa pensa que no es pot trobar l'objectiu seleccionat. Aquest mètode és útil per a equips bloquejats per un tallafoc.

- Voleu conèixer el progrés de l'escaneig? Mentre l'escaneig estigui en curs, premeu la barra espaiadora o qualsevol tecla per veure el progrés de l'escaneig Nmap.

- Si l'escaneig triga molt de temps (vint minuts o més), proveu d'afegir "-F" a l'escaneig Nmap per fer que l'escaneig Nmap només es faci servir als ports que s'utilitzen amb més freqüència.

Advertiment

- Si feu sovint exploracions Nmap, prepareu-vos per respondre les preguntes del vostre proveïdor de serveis d’Internet. Alguns proveïdors de serveis d'Internet observen el trànsit de Nmap regularment i Nmap és una eina fàcil de detectar. Nmap és una eina coneguda per molts i que normalment és utilitzada pels pirates informàtics. Com a tal, el vostre proveïdor de serveis d’Internet pot sospitar-lo i haureu d’explicar detalladament per què utilitzeu Nmap.

- Assegureu-vos que teniu permís per escanejar l'objectiu. Si analitzeu www.whitehouse.gov, us podreu posar problemes. Proveu d’explorar scanme.nmap.org si voleu provar l’aplicació Nmap. Aquest lloc web és gestionat i mantingut pels desenvolupadors de Nmap. Per tant, podeu escanejar-lo sense haver de preocupar-vos per tenir problemes.